با وجود افزایش سرمایهگذاریها در حوزه حاکمیت داده و برنامههای مدیریت ریسک افراد داخلی، گزارش جدید Fortinet 2025 Data Security Report که توسط Cybersecurity Insiders تهیه شده، نشان میدهد که ۷۷٪ از سازمانها طی ۱۸ ماه گذشته همچنان دچار نشت داده مرتبط با افراد داخلی شدهاند — آن هم اغلب به دلیل رفتارهای معمول کاربران، نه نیت مخرب. این یافتهها بیانگر نارضایتی روبهافزایش از ابزارهای سنتی جلوگیری از نشت داده (DLP) است و نشان میدهد که صنعت در حال حرکت بهسمت قابلیت مشاهده مبتنی بر رفتار و حفاظت بلادرنگ است.

امنیت داده دیگر فقط به معنای استقرار ابزارهایی برای شناسایی و جلوگیری از خروج اطلاعات حساس نیست. اکنون این کار نیازمند درک عمیق از نحوه ایجاد، ذخیره، دسترسی و استفاده از دادههای حساس است — و همچنین درک اینکه کاربران چگونه ممکن است بهصورت عمدی یا سهوی این دادهها را در معرض خطر قرار دهند.

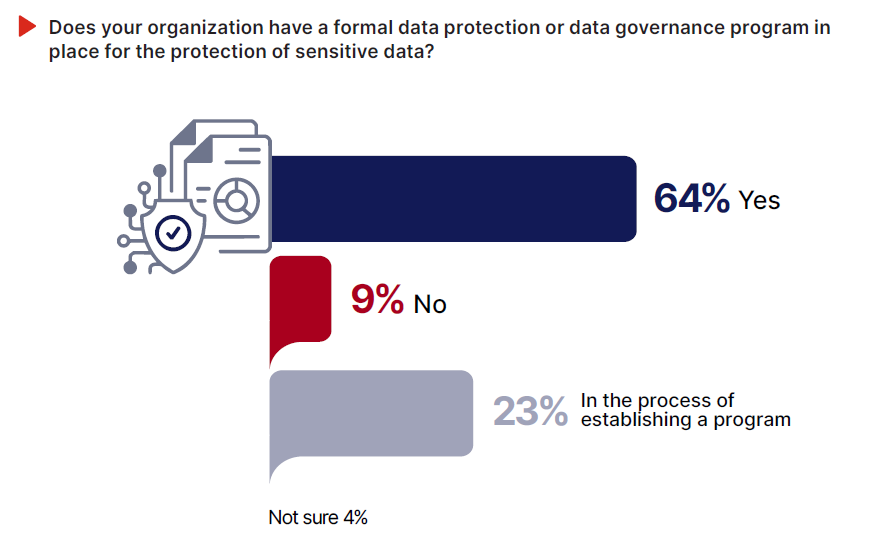

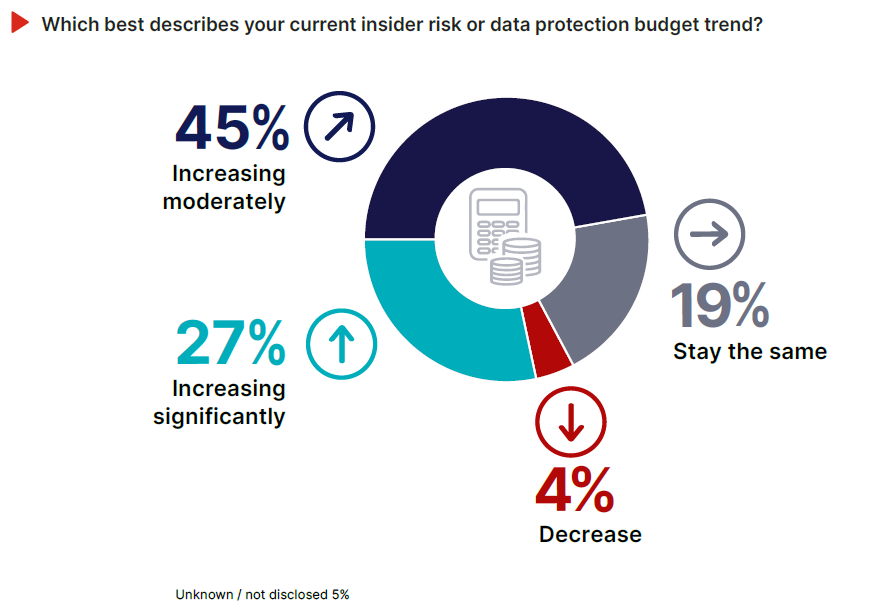

تلاشهای امروزی همچنین از رویکردهای صرفاً فناوریمحور فاصله گرفتهاند. با توجه به اینکه ۶۴٪ از سازمانها اکنون یک برنامه رسمی حاکمیت داده دارند و ۲۳٪ دیگر در حال ایجاد آن هستند، روشن است که کسبوکارها در حال پذیرش رویکردهای برنامهمحور هستند که حاکمیت، سیاستها، فرآیندها و ابزارها را در یک استراتژی جامع حفاظت از داده ادغام میکنند. در همین حال، تیمهای امنیتی موفق شدهاند بودجههای قویتری برای بهبود توانایی جلوگیری از خروج دادههای حساس از سازمان دریافت کنند.

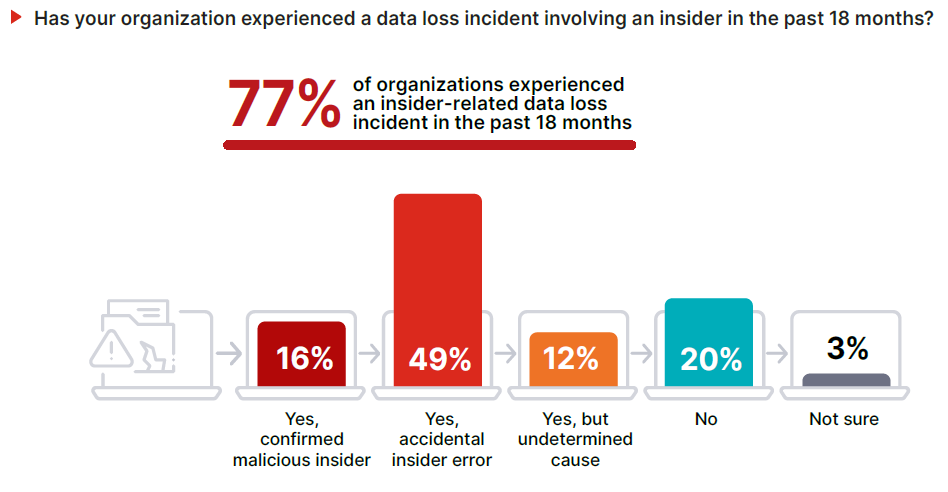

با این حال، علیرغم این روندهای مثبت، ۷۷٪ از سازمانها طی ۱۸ ماه گذشته یک حادثه مرتبط با فرد داخلی را گزارش کردهاند و ۵۸٪ از آنها شش حادثه یا بیشتر را تجربه کردهاند. پس چرا هنوز بسیاری از سازمانها در حفاظت از دادههای حساس با مشکل مواجهاند؟

یافتهها یک مقصر غافلگیرکننده را پیشنهاد میکنند: خودِ ابزارهای جلوگیری از نشت داده (DLP) که برای توقف نشت داده طراحی شدهاند، اکنون ممکن است مانع سازمانها باشند.

ریسک ناشی از افراد داخلی به یکی از فوریترین و پیچیدهترین چالشها در امنیت سازمانی تبدیل شده است. با افزایش جریان داده از طریق کاربران، برنامههای ابری، ابزارهای هوش مصنوعی و محیطهای کاری ترکیبی، ابزارهای سنتی DLP که مبتنی بر محیط و محتوای ثابت هستند، دیگر توانایی همگام شدن با این تغییرات را ندارند. این سیستمهای قدیمی برای مسدود کردن خروج داده ساخته شده بودند — نه برای درک رفتارهای ظریف و زمینههایی که در گردشکارهای مدرن موجب در معرض خطر قرار گرفتن داده میشود.

رهبران امنیت به این نتیجه رسیدهاند که امنیت داده مدرن چیزی فراتر از اجرای قوانین است — این کار نیازمند دید عمیق به دادهها، فعالیتها و افرادی است که داده را در معرض خطر قرار میدهند. با وجود این، بسیاری از سازمانها هنوز به ابزارهای سنتی DLP تکیه میکنند — ابزارهایی که برای محیطهای امروزی که غیرمتمرکز هستند، جریانهای داده غیرساختاریافته دارند، یا استفاده کاربرمحور از برنامههای ابری و هوش مصنوعی در آنها رایج است، طراحی نشدهاند.

بر اساس نظرسنجی سال ۲۰۲۵ از ۸۸۳ متخصص IT و امنیت سایبری، این گزارش وضعیت فعلی حفاظت از داده سازمانی، نقاط ضعف ابزارهای DLP قدیمی، و قابلیتهایی را بررسی میکند که رهبران امنیتی هنگام مدرنسازی برنامههای حفاظت از داده در اولویت قرار میدهند.

یافتههای کلیدی تحقیق

افشای دادههای حساس همچنان پایدار است

۷۷٪ از سازمانها طی ۱۸ ماه گذشته نشت داده مرتبط با افراد داخلی را تجربه کردهاند و ۵۸٪ شش حادثه یا بیشتر داشتهاند — بسیاری از آنها ناشی از فعالیتهای معمول کاربران، نه نیت مخرب.

بیشتر حوادث غیرعمدی هستند، نه مخرب

۴۹٪ از سازمانها حادثه نشت داده ناشی از بیاحتیاطی یا سهلانگاری کارکنان را تجربه کردهاند، درحالیکه تنها ۱۶٪ شامل نیت مخرب تأییدشده بوده است.

۱۲٪ نتوانستند علت را مشخص کنند و ۲۰٪ هیچ حادثهای نداشتند.

تأثیر کسبوکاری قابل توجه است

۴۵٪ ضرر مالی یا کاهش درآمد را گزارش کردند و ۴۱٪ خسارتی بین ۱ تا ۱۰ میلیون دلار را برای مهمترین حادثه خود طی ۱۸ ماه گذشته تخمین زدهاند.

فقط ۸٪ گفتهاند تأثیر آن ناچیز بوده است.

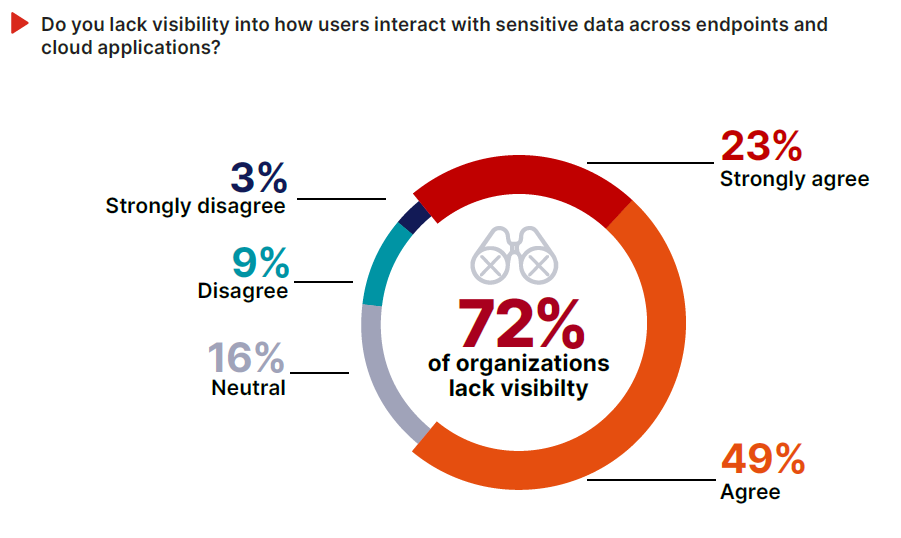

دید به استفاده از داده همچنان یک نقطه کور بزرگ است

۷۲٪ از سازمانها میگویند نمیتوانند ببینند کاربران چگونه با داده حساس در endpointها، سرویسهای ابری یا پلتفرمهای SaaS تعامل دارند.

رهبران امنیتی به زمینه رفتاری و دید بلادرنگ اولویت میدهند

قابلیتهایی که در نسل بعدی راهکارها بیشترین تقاضا را دارند شامل موارد زیرند:

تحلیل رفتاری بلادرنگ (۶۶٪)

دید داده از روز اول (۶۱٪)

کنترل ابزارهای Shadow AI و SaaS (۵۲٪)

به همین دلیل، سازمانهای پیشرو در حال حرکت به سمت پلتفرمهای یکپارچه و رفتارمحور هستند که دید یکپارچه، سازگاری بلادرنگ با ریسکها، و ارائه بینش — نه صرفاً اجرای قوانین — فراهم میکنند. این گزارش وضعیت فعلی این تحول و همچنین روشها، قابلیتها و اولویتهایی را که آینده حفاظت از داده سازمانی را شکل میدهند بررسی میکند.

اول استراتژی، سپس فناوری و تاکتیکها

۶۴٪ از متخصصان امنیت گزارش میدهند که سازمان آنها یک برنامه حفاظت از داده یا حاکمیت داده را اجرا کرده است، و ۲۳٪ دیگر میگویند سازمانشان در حال ایجاد چنین برنامهای است. این موضوع بهوضوح نشان میدهد که سازمانها یک رویکرد برنامهمحور را در تلاشهای امنیت داده خود اتخاذ کردهاند، در مقابل رویکردی که صرفاً بر فناوری متکی است — رویکردی که پیچیدگیهای موجود در ایمنسازی دادههای حساس را بیش از حد ساده جلوه میدهد و وابستگی زیادی به ابزارهای سنتی DLP دارد.

بودجه مانعی برای بهبود امنیت داده نیست

حفاظت از داده اکنون سرمایهگذاری واقعی دریافت میکند.

۷۲٪ از سازمانها گزارش کردهاند که بودجه آنها برای مدیریت ریسک افراد داخلی یا حفاظت از داده در حال افزایش است، و ۲۷٪ نیز گفتهاند طی سال گذشته رشد قابلتوجهی داشتهاند.

این خبر خوبی است و نشان میدهد که تیمهای امنیتی و مدیران ارشد سازمانها اکنون ریسکهای مربوط به دادههای حساس را بسیار جدیتر میگیرند.

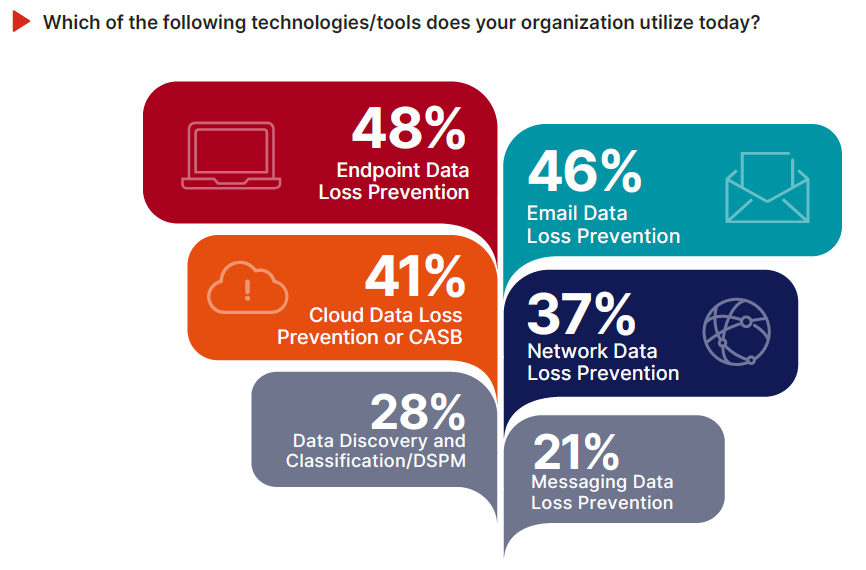

ابزارهای پراکنده – حفاظت ناقص

حتی در سازمانهایی که بهشدت در امنیت داده سرمایهگذاری میکنند، پوشش ابزارها اغلب ناسازگار و ناقص باقی میماند.

طبق دادههای نظرسنجی:

۴۸٪ از DLP در Endpoint استفاده میکنند

۴۶٪ از DLP ایمیل

۴۱٪ از Cloud DLP یا CASB

DLP شبکه تنها در ۳۷٪ سازمانها استفاده میشود

فقط ۲۸٪ از DSPM یا ابزارهای طبقهبندی داده استفاده میکنند تا بدانند چه چیزی را باید محافظت کنند

جالب اینکه هیچ فناوریای بیش از ۵۰٪ سازمانها را پوشش نمیدهد.

این چشمانداز پراکنده باعث شکافهای جدی در اعمال سیاستها و نقاط کور در دید امنیتی میشود.

برای مثال:

یک کاربر ممکن است از ارسال یک فایل حساس از طریق ایمیل مسدود شود،

اما هیچچیز مانع او نمیشود که همان فایل را:

در فضای ذخیرهسازی ابری شخصی آپلود کند

در یک چت Microsoft Teams قرار دهد

یا داخل یک ابزار هوش مصنوعی کپی کند

هر کانال بهصورت جداگانه عمل میکند و سیاستها نه از کاربر پیروی میکنند، نه از داده.

تیمهای امنیتی به هشدارهای بیشتر نیاز ندارند — آنها نیازمند دید و شفافیت هستند:

دید نسبت به جریان داده در کسبوکار

توانایی اتصال رویدادهای جداگانه به یکدیگر

تبدیل این الگوها به نشانههای ریسک

با ابزارهای پراکنده امروزی — که DLP سنتی معمولاً در مرکز آن قرار دارد — سازمانها نه دید کافی دارند، نه شفافیت لازم برای تصمیمگیری.

بیشتر تیمهای امنیتی نمیتوانند آنچه را که واقعاً مهم است ببینند

وقتی صحبت از دادههای حساس است، بیشتر سازمانها عملاً چشمبسته عمل میکنند.

۷۲٪ از پاسخدهندگان معتقدند که دید کافی نسبت به نحوه تعامل کاربران با داده حساس در endpointها و برنامههای ابری ندارند.

واقعیت این است که بهرهوری امروزی سازمانها بیش از هر زمان دیگری به ایجاد، ویرایش، استفاده و دستکاری مداوم دادههای حساس توسط کاربران وابسته است.

برای نمونه:

تحلیلگران مالی گزارشهای فصلی را مدلسازی میکنند.

تیمهای فروش خروجی کامل داده مشتریان را دریافت میکنند.

متخصصان سلامت اطلاعات PHI را بهصورت لحظهای بازیابی میکنند.

مهندسان طراحیهای جدید محصول ایجاد میکنند.

داده حساس بهطور دائمی توسط کاربران، برای انجام کارهای روزمره تولید یا دسترسی پیدا میشود — و اغلب این کارها در برنامههای ابری، دستگاههای غیرمدیریتشده یا ابزارهای هوش مصنوعی انجام میشود.

به همین دلیل، داده حساس با سرعتی روزافزون ایجاد و تکثیر میشود و ریسک افشا مستقیماً با افزایش دسترسی کاربران به داده بالا میرود.

بدون درک اینکه چه کسی به کدام داده دسترسی دارد، چند بار و در چه زمینهای، تیمهای امنیتی نمیتوانند بین فعالیت معمول کاربران و یک ریسک در حال ظهور تفاوت قائل شوند.

ابزارهای قدیمی DLP ممکن است حرکت داده را ثبت کنند، اما:

نمیگویند چرا اتفاق افتاده

نمیگویند چه کسی آن را انجام داده

و مشخص نمیکنند آیا رفتار طبیعی بوده یا خیر

در نتیجه، تیمهای امنیتی مجبور میشوند فقط به هشدارها واکنش نشان دهند، بدون اینکه رفتارهای زمینهای را درک کنند.

این کمبود دید و شفافیت باعث میشود داده حساس بهطور جدی در معرض خطر قرار گیرد. همانطور که در نمودارهای بعدی نشان داده شده، افشا و از دست رفتن داده حساس تأثیر واقعی و قابلتوجهی بر سازمانها دارد.

دادههای حساسی که از سازمان خارج میشوند

جلوگیری از نشت داده فقط مربوط به توقف خروج فیلدهای حساس شناختهشده مانند PII یا داده کارت بانکی نیست — بلکه محافظت از اطلاعات و داراییهای فکری حیاتی کسبوکار است.

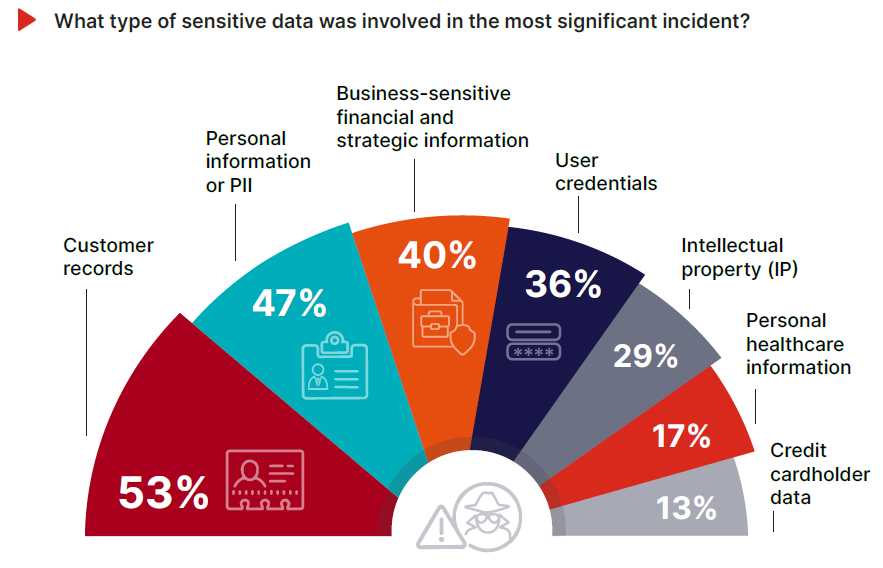

در مهمترین حوادث نشت داده گزارششده توسط پاسخدهندگان نظرسنجی، دستههای زیر بیشترین میزان افشا را داشتهاند:

سوابق مشتریان — ۵۳٪

اطلاعات شخصی قابلشناسایی (PII) — ۴۷٪

اینها دقیقاً دادههایی هستند که بیشترین خطر نظارت قانونی و تبعات عدم رعایت مقررات را ایجاد میکنند.

پس از آن:

دادههای حساس کسبوکاری مانند اطلاعات مالی، برنامههای راهبردی و نقشهراه محصول — ۴۰٪

اعتبارنامهها — ۳۶٪

مالکیت فکری (IP) — ۲۹٪

در ظاهر، IP رتبه کمتری دارد، اما علت آن تنها مربوط بودن آن به برخی صنایع است؛ وگرنه ارزش آن بسیار بالاست.

در صنایعی مانند تولید، زیستفناوری و طراحی، نشت IP میتواند یک دهه آسیب مالی ایجاد کند.

یک فایل طراحی, مجموعه داده تحقیق و توسعه, یا الگوریتم اختصاصی اگر دزدیده یا افشا شود، میتواند پیش از اینکه سازمان حتی متوجه حادثه شود، جایگاه رقابتی آن را تضعیف کند.

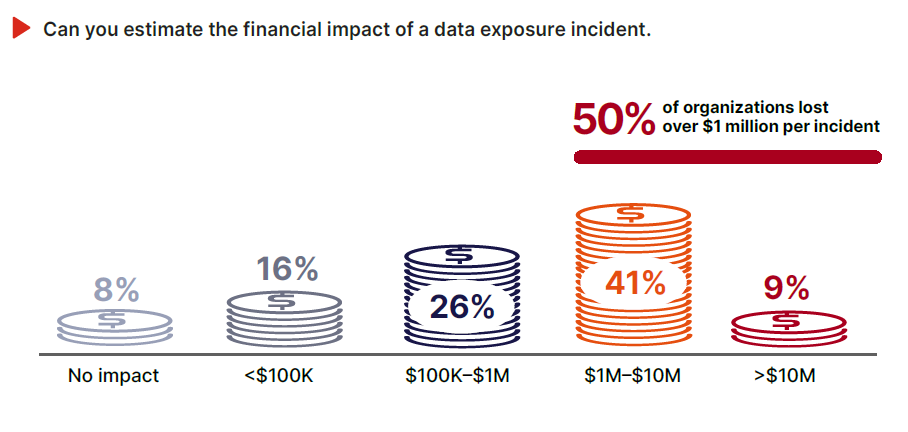

هزینه واقعی افشای داده

پیامدهای افشای داده حساس فقط به تیم امنیت محدود نمیشود — بلکه به کل سازمان ضربه میزند و تأثیرات واقعی و قابل اندازهگیری دارد.

در جدیترین حوادث:

۴۵٪ ضرر مالی یا کاهش درآمد را گزارش کردند

۴۳٪ آسیب اعتباری را تجربه کردند

۳۹٪ دچار اختلال عملیاتی شدند

۳۶٪ با پیامدهای حقوقی و نظارتی روبهرو شدند

۲۹٪ از دست دادن مالکیت فکری داشتند

در صنایعی که طراحی یا کد اختصاصی ارزش کلیدی ایجاد میکند، این نوع از دست دادن IP میتواند بهطور دائمی جایگاه رقابتی شرکت را مختل کند.

اما فراتر از نوع آسیبها، مقیاس خسارت مالی حیرتآور است:

۷۶٪ از سازمانها گفتند مهمترین حادثه آنها بیش از ۱۰۰ هزار دلار خسارت داشته

۴۱٪ خسارت ۱ تا ۱۰ میلیون دلار گزارش کردند

۹٪ گفتند هزینه بیش از ۱۰ میلیون دلار بوده است

این ارقام این تصور اشتباه را نابود میکنند که نشت داده فقط یک نقض سیاست یا مسئله رعایت مقررات است.

در تقریباً تمام موارد، اثرات آن شامل:

درآمد،

تصویر برند،

و تداوم کسبوکار

میشود.

فقط ۸٪ گفتهاند مهمترین حادثه آنها تأثیر قابلتوجهی نداشته — یعنی تقریباً ۹۰٪ از سازمانها پیامدهای واقعی و قابل اندازهگیری را تجربه کردهاند.

نشت داده در حال تبدیل شدن به یک روند عادی است

افشای دادههای حساس از داخل سازمان دیگر یک حادثه منفرد نیست — بلکه به یک جریان دائمی در محیطهای کاری مدرن تبدیل شده است.

۷۷٪ از سازمانها تأیید کردهاند که طی ۱۸ ماه گذشته حداقل یک مورد نشت داده مرتبط با افراد داخلی داشتهاند.

وقتی درباره تعداد وقوع سؤال شد:

۲۹٪ اعلام کردند بین ۱ تا ۵ حادثه را شناسایی کردهاند

۳۷٪ گفتند بین ۶ تا ۲۰ حادثه را تجربه کردهاند

با گذشت زمان، این وضعیت باعث کاهش اعتماد به کنترلهای امنیتی شده و احتمال از دست رفتن رفتارهای واقعاً خطرناک را افزایش میدهد.

به همین دلیل، سازمانهای آیندهنگر در حال حرکت از اجرای ثابت قوانین به سمت قابلیت مشاهده بلادرنگ و مبتنی بر رفتار هستند — نه فقط برای کاهش مثبتهای کاذب، بلکه برای شناسایی الگوهای خطر قبل از تبدیل شدن به بحران رسانهای.

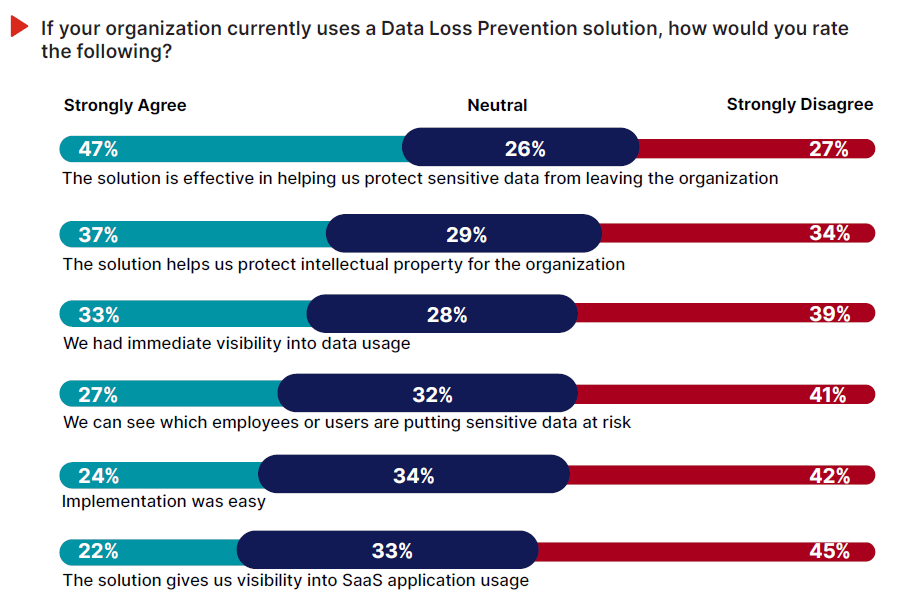

DLP سنتی بهعنوان مانعی برای جلوگیری از نشت داده

بیشتر سازمانها DLP را استقرار دادهاند، اما چیزی که روی کاغذ محافظت بهنظر میرسد، در عمل اغلب ناکام میماند.

این ابزارها الگوهای شناختهشده را مسدود میکنند، اما دیدی نسبت به نحوه استفاده از داده، اینکه چه کسی از آن استفاده میکند و در چه زمینهای ندارند.

طبق نظرسنجی:

۴۷٪ گفتهاند DLP آنها در پیشگیری از نشت داده مؤثر است

اما فقط ۳۳٪ گفتند دید فوری نسبت به استفاده از داده دارند

و تنها ۲۷٪ قادرند ببینند کدام کاربران داده را در معرض خطر قرار میدهند

دید نسبت به SaaS و Shadow IT حتی بدتر است:

فقط ۲۲٪ گفتهاند میتوانند آن را بهطور مؤثر نظارت کنند.

حتی مالکیت فکری (IP) — که یکی از ارزشمندترین داراییها در صنایعی مانند فناوری و تولید است — با وجود اهمیت بالا، به خوبی محافظت نمیشود. فقط ۳۷٪ قویاً موافق بودند که راهکار DLP آنها در محافظت از IP مؤثر است.

این موضوع محدودیت اصلی DLP سنتی را نشان میدهد:

🔸 این ابزارها فقط نقضها را علامتگذاری میکنند

🔸 اما قادر نیستند رفتار کاربر، قصد و نشانههای ریسک را به بینش معنیدار تبدیل کنند

نتیجه؟

تیمهای امنیتی در دریایی از هشدارها غرق میشوند، در حالی که داستان پشت آن هشدارها را نمیبینند.

مشکلات استقرار نیز وضعیت را بدتر میکند.

تنها ۲۴٪ گفتهاند اجرای DLP برایشان آسان بوده است — و این موضوع باعث کند شدن ارزشدهی ابزار در محیطهایی میشود که از قبل هم تحت فشار هستند.

در نتیجه:

اکثر برنامههای DLP فقط قوانین را اجرا میکنند اما زمینه لازم برای اجرای هوشمندانه را ندارند. بدون تلمتری مبتنی بر رفتار و دید یکپارچه، رسیدن به محافظت واقعی غیرممکن است.

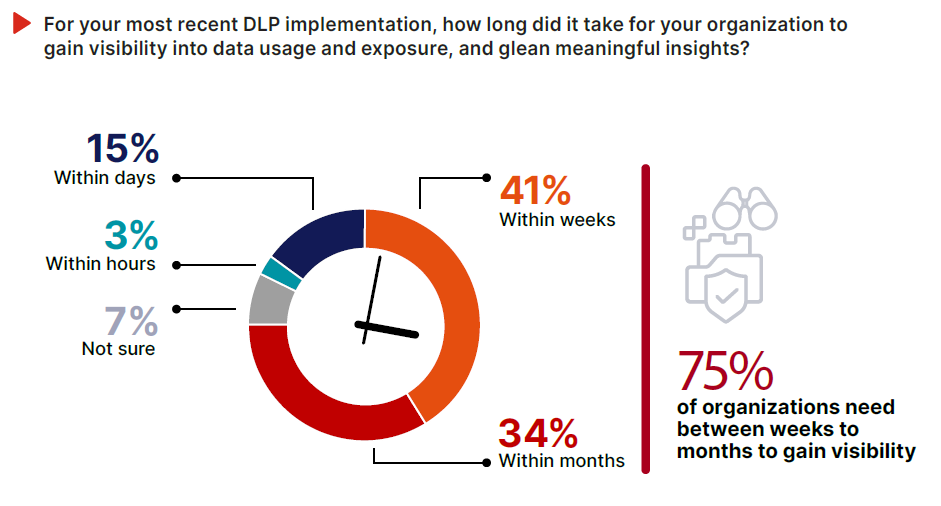

شروع کند – محافظت کند

بیشتر سازمانها تا مدتها پس از استقرار DLP هیچ بینش معنیداری به دست نمیآورند:

فقط ۳٪ گفتهاند ظرف چند ساعت دید نسبت به استفاده از داده پیدا کردهاند

تنها ۱۵٪ ظرف چند روز

و برای ۷۵٪، این فرآیند هفتهها یا ماهها طول کشیده است

این فقط یک تأخیر در تنظیم نیست؛ بلکه نشاندهنده محدودیتهای عمیقتر معماری DLP سنتی است.

ابزارهای قدیمی DLP به موارد زیر وابستهاند:

تنظیمات پیچیده سیاستها

یکپارچگیهای جزیرهای

مدلهای اجرای ثابت و غیرمنعطف

این یعنی:

- زمان راهاندازی طولانی

- سربار عملیاتی بالا

- و شکافهای حیاتی در دید در مراحل اولیه — درست زمانی که رفتارهای پرخطر از قبل در حال رخ دادن است.

DLP مدرن باید از روز اول بینشی قابل استفاده ارائه دهد — در سراسر:

محیط ابری

Endpoint

رفتار کاربر

نه اینکه هفتهها یا ماهها پس از استقرار مفید شود.

آنچه رهبران امنیتی از DLP میخواهند

تیمهای امنیتی دقیقاً میدانند که ابزارهای DLP امروزی چه کمبودهایی دارند و پلتفرمهای نسل بعد باید چه چیزهایی ارائه دهند.

اولویتهای اصلی نشاندهنده حرکت از اجرای ایستا به سمت بینش بلادرنگ و رفتارمحور است:

۶۶٪ تحلیل رفتاری را اولویت میدانند، که نشاندهنده نیاز به ابزارهایی است که قصد کاربر را تشخیص دهند، نه فقط تخلفها را.

۶۱٪ خواهان دید «روز اول» در تمام محیطها هستند — پاسخی به نارضایتی از استقرارهای طولانی و نقاط کور.

۵۲٪ کنترل هوش مصنوعی سایه (Shadow AI) و SaaS را ضروری میدانند — نشان میدهد نظارت بر AI اکنون قابلیت خط مقدم است، نه یک امکان جانبی.

سایر اولویتها نیز این تغییر را کامل میکنند:

ردیابی داده از مبدأ تا مقصد — ۳۸٪

نظارت سازگار با حریم خصوصی — ۳۳٪

آموزش لحظهای کاربر — ۲۹٪

قابلیتهای تحقیقات و مدیریت پرونده — اکنون جزو انتظارهای معمول

آنچه از این یافتهها بهوضوح به دست میآید این است:

- تیمها زمینه و بینش میخواهند، نه هشدارهای بیشتر

- درک اتفاقات، نه صرفاً گزارش رخداد

- راهکاری که توضیح دهد چه اتفاقی افتاد، چرا رخ داد و اکنون چه باید کرد

- بدون اینکه نیاز به ماهها تنظیم و پیکربندی داشته باشد

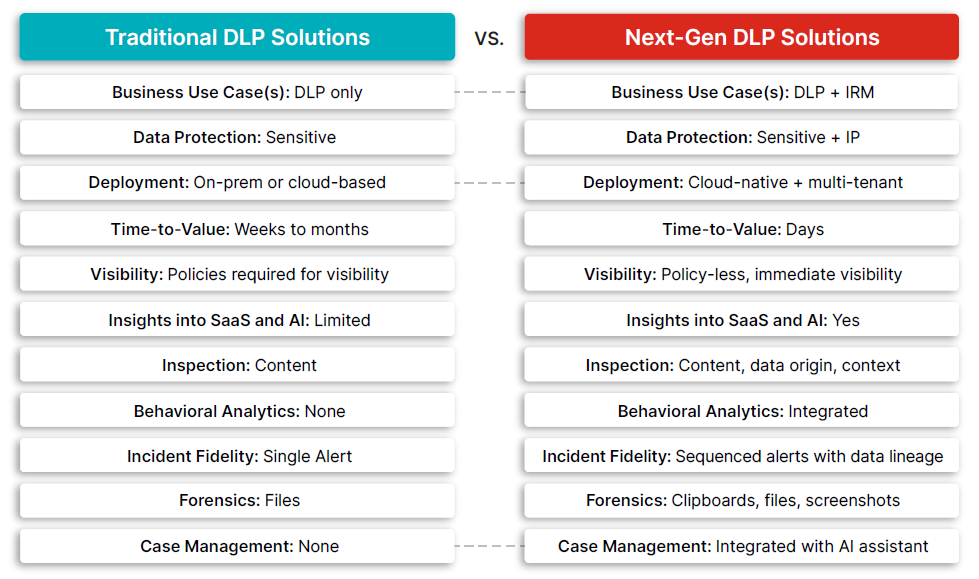

مقایسههایی که در ادامه آمده نشان میدهد ابزارهای DLP قدیمی چگونه در این اولویتها شکست میخورند، و راهکارهای نسل بعد چگونه از طریق DLP یکپارچه، مدیریت ریسک داخلی و دید به استفاده از برنامههای SaaS در حال بستن این شکاف هستند.

از اجرای قوانین تا ارائه بینش: دستور جدید برای حفاظت از داده

در سراسر دادههای این گزارش، یک موضوع تکرار میشود:

مهمترین شاخص ریسک دیگر خودِ فایل نیست، بلکه رفتاری است که پیرامون فایل رخ میدهد.

تیمهای امنیتی فقط نیاز ندارند بدانند چه چیزی از سازمان خارج شده؛ آنها باید بدانند:

چه کسی آن را جابهجا کرده

چرا این کار انجام شده

و آیا این رویداد اهمیت دارد یا خیر

به همین دلیل، راهبردهای حفاظت از داده نسل جدید از کنترلهای ایستا فاصله گرفته و به سمت دید بلادرنگ و رفتارمحور حرکت میکنند.

سازمانها دیگر نمیخواهند هر اقدام ناشناختهای را پیشاپیش مسدود کنند؛ آنها ابزارهایی میخواهند که:

ریسک را محاسبه کنند

اجرای قوانین را تطبیق دهند

واکنش را با توجه به زمینه راهنمایی کنند

آنها به دنبال قوانین بیشتر نیستند — بلکه دنبال وضوح بیشتر هستند.

نسل جدید DLP فقط درباره جلوگیری نیست؛ بلکه درباره دید، زمینه و قصد است، و این دقیقاً همان چیزی است که به تیمهای امنیتی امکان میدهد با اطمینان تصمیم بگیرند.

آنچه در ادامه آمده، بهترین شیوههایی است که این تغییر را منعکس کرده و راهنمایی عملی برای ساخت یک برنامه حفاظت از داده مدرن، هوشمند و سازگار با محیطهای امروز و تهدیدات فردا ارائه میدهد.

بهترین شیوهها برای DLP مدرن

برای پاسخگویی به چالشهای حفاظت از داده امروز، سازمانها باید از DLP سنتی — که ایستا و متکی بر سیاستهای سختگیرانه است — عبور کنند و رویکردی مدرن اتخاذ کنند:

رویکردی مبتنی بر:

دید بلادرنگ

زمینه رفتاری

کنترل یکپارچه در سراسر Endpointها، ابر، SaaS و ابزارهای هوش مصنوعی

بهترین شیوههای زیر این تغییر را منعکس کرده و یک نقشه عملی برای اجرای DLP نسل بعد ارائه میدهند.

۱. با «دید روز اول» شروع کنید

۷۵٪ از سازمانها هفتهها یا ماهها منتظر میمانند تا از ابزارهای DLP بینش بهدست آورند.

این تأخیر در زمان استقرار، یک نقطه کور حیاتی ایجاد میکند.

راهکارهای مدرن باید بلافاصله تِلِمتری (Telemetry) در برنامههای ابری، Endpointها و ابزارهای هوش مصنوعی ارائه دهند — بدون نیاز به تنظیمات پیچیده سیاستها در ابتدا.

۲. رفتار را نظارت کنید، نه فقط تخلفها را

۶۶٪ از رهبران تحلیل رفتاری را اولویت میدانند، اما تعداد کمی میتوانند تشخیص دهند کدام کاربران داده را در معرض خطر قرار میدهند.

DLP باید از «ثبت نقض قوانین» فراتر رفته و انحراف از الگوهای عادی استفاده را شناسایی کند — از جمله:

تعداد دفعات دسترسی

زمانبندی

روشهای دسترسی

۳. هویت، دسترسی و فعالیت را با هم مرتبط کنید

قوانین ایستا نمیتوانند قصد کاربر را ارزیابی کنند.

با اتصال هویت کاربر، الگوهای دسترسی به داده و نشانههای زمینهای ریسک، سازمانها میتوانند میان فعالیتهای معمول و رفتارهای پرریسک تفاوت قائل شوند — و پاسخی دقیقتر ارائه دهند با مثبتهای کاذب کمتر.

۴. از کل مسیر داده در تمامی کانالها محافظت کنید

ایمیل دیگر مسیر اصلی خروج داده نیست.

تنها ۱۲٪ از سازمانها احساس میکنند برای ریسکهای مرتبط با هوش مصنوعی آمادهاند و بسیاری هیچ پوششی برای موارد زیر ندارند:

فضای ابری شخصی

برنامههای SaaS

Endpointهای غیرمدیریتشده

DLP مدرن باید داده را دنبال کند، هر کجا که میرود — نه اینکه فقط در مرز شبکه متوقف شود.

۵. از هوش مصنوعی برای حذف نویز استفاده کنید

هوش مصنوعی نباید صرفاً هشدارهای بیشتری تولید کند؛ بلکه باید اولویتبندی، مدیریت و بررسی ریشهای حوادث را بهبود دهد.

موثرترین پلتفرمها از AI برای انجام موارد زیر استفاده میکنند:

توالیدهی رفتار کاربر

شناسایی ناهنجاریها

برجستهسازی موارد واقعاً مهم

جمعیتشناسی و روششناسی

این گزارش بر اساس یک نظرسنجی در سال ۲۰۲۵ از ۸۸۳ متخصص IT و امنیت سایبری تهیه شده است که توسط Cybersecurity Insiders و با همکاری Fortinet انجام شده است.

شرکتکنندگان از صنایع، اندازه سازمانها و نقشهای مختلف بودند، از جمله:

مدیران ارشد امنیت (CISO)

معماران امنیت

مدیران SOC

متخصصان حفاظت از داده

تمرکز نظرسنجی بر چالشهای کلیدی DLP بود، از جمله:

شکافهای دید

بلوغ پیادهسازی

اولویتها برای راهکارهای نسل بعد

پاسخها بهصورت خوداظهاری و از طریق پرسشنامه انتخابگزینهای جمعآوری شدهاند. با ۸۸۳ پاسخ معتبر، حاشیه خطا ±۳.۳٪ با سطح اطمینان ۹۵٪ است، که یک تصویر آماری معتبر از وضعیت کنونی حفاظت از داده در سازمانها ارائه میدهد.

جمعبندی

گزارش Fortinet 2025 نشان میدهد که با وجود افزایش سرمایهگذاریها در امنیت و حاکمیت داده، ۷۷٪ از سازمانها هنوز نشت داده داخلی را تجربه میکنند و بیشتر این حوادث بهجای نیت مخرب، از رفتارهای معمول و ناآگاهانه کاربران ناشی میشود. این آمار ثابت میکند که بسیاری از سازمانها با وجود خرید DLP سنتی و هزینههایی که برای آن پرداخت کردهاند، هنوز به سطح لازم از حفاظت و دید امنیتی دست پیدا نکردهاند.

ابزارهای قدیمی DLP به دلیل وابستگی به قوانین ثابت، دشواری در استقرار، و نبود دید یکپارچه نسبت به رفتار کاربران، فضای ابری و ابزارهای هوش مصنوعی، دیگر پاسخگوی نیازهای پیچیده محیطهای امروزی نیستند. به همین دلیل، پیش از خرید DLP جدید یا سرمایهگذاری بیشتر، سازمانها باید نگاه خود را به سمت نسل جدید DLP تغییر دهند؛ راهکارهایی رفتارمحور که از روز اول دید شفاف ارائه کنند، مسیرهای مختلف داده را پوشش دهند و با تحلیل رفتار کاربران، ریسک واقعی را شناسایی کنند.

در نهایت، این گزارش به سازمانها هشدار میدهد که خرید DLP تنها وقتی ارزشمند است که انتخاب بهسمت راهکارهای مدرن، یکپارچه و هوشمند هدایت شود—نه ابزارهای سنتی که صرفاً قوانین را اجرا میکنند و علت و زمینه رفتارها را درک نمیکنند.